Nach 5 Jahren Fortigate Firewall mussten wir eine Entscheidung treffen ob wir beim Anbieter Fortinet bleiben und ein Produktupdate vornehmen (Fortinet FortiGate FG-100E UTM Bundle) oder passend zu unserer Philosophie wieder auf eine freie Firewall Lösung zurückgreifen.

Da wir sowohl mit Fortigate als auch unserer früheren Lösung pfSense zufrieden und der Überzeugung waren, alle Szenarien mit beiden Systemen umsetzen zu können, rückte schlussendlich der Kostenfaktor in den Mittelpunkt der Überlegungen.

Eine Fortführung mit dem Fortinet FortiGate FG-100E UTM Bundle hätte uns in den nächsten 5 Jahren ca. 8500 EUR gekostet.

Die OPNsense Quad Core Gen4 10GB 4 port SSD Appliance (https://www.applianceshop.eu/security-appliances/19-rack-appliances/opnsense-based.html) zusammen mit der freien Firewall Lösung OPNsense (https://opnsense.org/) sowie 2 DAC-Kabeln kostete uns knapp 3000 EUR für einen Zeitraum, der nicht auf 5 Jahre beschränkt ist.

Einstellungen an unserem Core-Switch HP5406R:

Hier haben wir uns zu Beginn etwas die Zähne ausgebissen, da die notwendige Einstellung für unser LACP-Setting nicht im Webinterface des Switches vorgenommen werden konnte sondern in der CLI gesetzt werden musste.

trunk A?,B? trk100 lacp

interface trk100

dhcp-snooping trust

arp-protect trust

exit

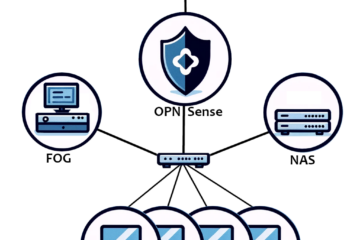

Verkabelung der OPNsense Appliance mit dem Core-Switch:

Da wir unsere vielen LAN-Kabeln zwischen Firewall und Core-Switch reduzieren wollten (damals bedingt durch redundante Ausführung der VLANs) haben wir uns für eine Appliance mit SFP+ Ports entschieden.

2 der 4 SFP+ Ports haben zu einem Trunk kombiniert und aus Kostengründen mit DACs anstelle von längeren LWL-Kabeln mit dem Core-Switch verbunden.

Die LAN-Schnittstelle ist sinnvoll zu konfigurieren, um im Fall des Falles wieder Zugriff über das System erlangen zu können.

Export von Einstellungen aus der Fortigate 100D:

Es gibt zwar ein Migrationstool für OPNsense >>> Fortigate, aber keines für Fortigate >>> OPNsense.

Hierzu haben wir über ein PERL-Script die Mac-Bindings aus der Fortigate in eine Datei extrahiert, um uns etwas Tipparbeit beim Setzen der vielen Einträge in der OPNsense zu ersparen.

Zugleich haben wir alle anderen Einstellungen dokumentiert und ausgedruckt.

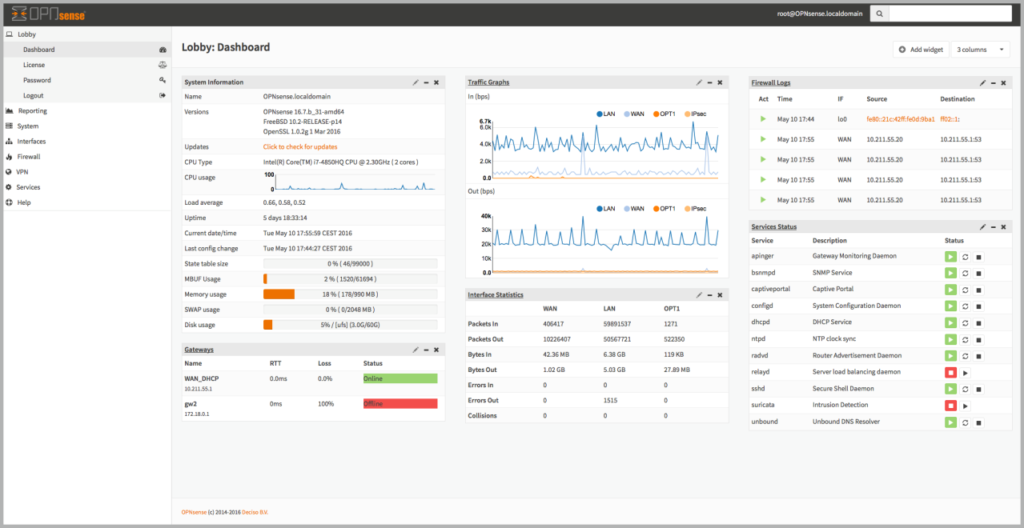

Grundkonfiguration der OPNsense:

- Definition eines LAGG in den Interfaces

- Setzen der VLANs in den Interfaces

- Durchführung der Assignments (LAN, WAN, Trnk, VLANs -> LAGG)

- einzelne Assignments konfigurieren

- unter System das Gateway setzen

- unter Settings Systemeinstellungen wie Hostname, Domain, Timezone und DNS-Server setzen

- unter Services DHCPv4 konfigurieren (für das LAN und die einzelnen VLANs)

- unter Services Unbound DNS einen DNS-Block für Pornoseiten einrichten (nach Recherche im Web)

- Overrides setzen

- unter Firewall Aliases einspielen und gegebenenfalls erweitern

- unter Firewall Rules setzen (Floating für DNS und NTP)

- unter Firewall Rules setzen für LAN, OpenVPN und die einzelnen VLANs

- unter Firewall NAT Port Forward einrichten

- unter Firewall Shaper Settings – Pipes, Queues und Rules zur Priorisierung des Datenverkehrs bei Bedarf setzen

- unter System Settings Cron erforderliche Cron-Jobs anlegen

- VPN – OpenVPN konfigurieren (Servers und Client Export)

- unter Services die Intrusion Detection bei Bedarf aktivieren

- für das Reporting unter NetFlow alle Hakerl setzen

- unter Insight erhält man Einblick in die Traffic-Statistiken

Auch wenn der Aufwand nicht zu unterschätzen ist, er zahlt sich aus!

0 Kommentare